Es ist längst kein Geheimnis mehr, dass es Hacker auf die vertraulichen Daten der Unternehmen abgesehen haben. Gerade das Internet bietet für Cyberkriminelle eine einfache Angriffsmöglichkeit. Dank kontrolliertem Zugriff auf Millionen von Websites schützt ein URL...

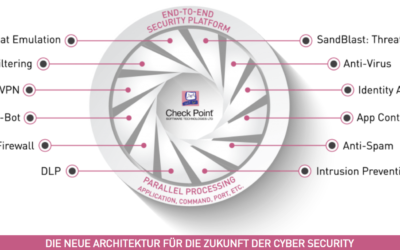

Check Point NGFW mehr als nur eine Next Generation Firewall

Die rasche Zunahme von Malware, die zunehmende Raffinesse der Angreifer und das Aufkommen neuer, unbekannter Zero-Day-Bedrohungen erfordern einen anderen Ansatz, um Unternehmensnetzwerke und -daten zu schützen. Durch die Verwendung verschiedener leistungsstarker...

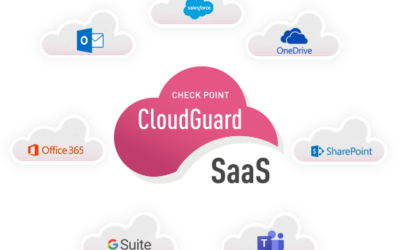

Bietet Microsoft 365 E-Mail genügend Schutz?

Nein! Um Ihren Mailaccount bestmöglich vor möglichen Hackerangriffen zu schützen, sollten Sie nicht vollständig auf den E-mail-Schutz von Microsoft 365 vertrauen, sondern eher auf Lösungen von Drittanbietern setzen. Die cloudbasierte Lösung bietet zwar...

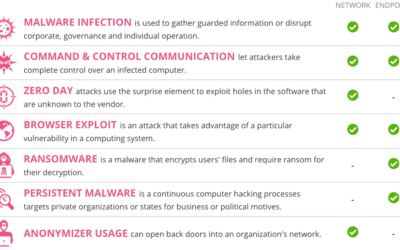

Effizienter Endpunktschutz: Check Points Antwort auf Cyberbedrohungen

In einer zunehmend vernetzten Welt sind Endpunkte wie Computer, Laptops und mobile Geräte oft das erste Ziel von Cyberangriffen. Daher ist ein effektiver Endpunktschutz entscheidend für die Sicherheit von Unternehmen und Organisationen. Check Point ist ein...

Schützen Sie Ihren Mail-Account!

Hacker halten nicht nur Ausschau nach Zugangsdaten zu Ihren Bankkonten, sondern auch nach Ihrer Identität. Durch Übernahme von Konten in Cloud-Anwendungen gelangen Hacker an Ihre Login-Daten und können Aktivitäten in Ihrem Namen ausführen. Um Cyberangriffe zu...

Prüfen Sie Ihre IT-Sicherheit!

Zahlreiche Vorkommen zeigen das Hackerangriffe jeden treffen können. Durch die voranschreitende Digitalisierung sollte IT-Sicherheit ein wesentlicher Bestandteil jedes Unternehmens sein. Aber auch Privatpersonen sind vor Cyberangriffen nicht geschützt....

Warum das Patchen von Systemen so wichtig ist

Gerade für Unternehmen tragen Patching-Maßnahmen maßgeblich zur IT-Sicherheit bei. Auch wenn Updates in vielen Fällen als zeitaufwendiges Muss angesehen werden, sollten Sie das Risiko von Hackerangriffen nicht eingehen. Durch das Patchen werden bestehende Fehler des...

Intrusion-Prevention-Systeme

Intrusion-Prevention-Systeme als großer Vorteil Durch eine massive Angriffswelle auf ungepatchte on-premises Exchange Server konnten kürzlich innerhalb von 48 Stunden über 1.900 Exchange-Systemen mit WebShells über die ProxyShell-Schwachstelle infiziert werden. Über...

Zero-Day-Attacken als große Gefahr!

Unter Zero-Day-Attacken versteht man Angriffe auf Sicherheitslücken einer Computersoftware, die Hacker gekonnt ausnutzen, bevor sie vom Softwarehersteller durch ein Update geschlossen werden. Nicht nur Privatpersonen sind von diesen Angriffen betroffen, sondern auch...

SD-WAN kommt der „eierlegenden Wollmilchsau“ schon sehr nah

Warum SD-WAN nicht das Ende der konventionellen Standortvernetzung ist und diese Lösung auch für kleine KMUs sinnvoll sein kann, erklärt Matthias Schwarzenbach, Lead Engineer Network & Security bei Cyberlink, im Interview. Interview: Hype um SD-WAN (PDF des...